新识别的APT组织在乌克兰的动机让研究人员困惑 媒体

Red Stinger:乌克兰的高级持续性威胁

重点摘要

攻击背景:Red Stinger也称为Bad Magic是一个神秘的组织,自2020年至2022年间针对乌克兰的多次高级持续性威胁攻击。攻击目标:主要针对乌克兰的军事、交通和关键基础设施,同时涉及前东乌克兰公投的相关组织。攻击手法:使用恶意安装文件和云存储服务进行攻击,实现数据窃取,包括截图、按键记录和麦克风录音。组别归属不明确:由于攻击对象的多样性,研究人员无法确定该组织的国别归属。最近,Malwarebytes发布了一篇博客文章,详细介绍了他们归因于同一组行为者Red Stinger的攻击。根据Kaspersky的最新报告,这个组织正是去年对顿涅茨克、卢甘斯克和克里米亚的政府、农业和交通相关机构进行攻击的幕后黑手,Kaspersky将其称为Bad Magic。

攻击历史与目标

Malwarebytes的研究显示,Red Stinger/Bad Magic的攻击可以追溯到2020年,其目标不仅仅限于顿涅茨克、卢甘斯克和克里米亚地区后者于2014年被俄罗斯吞并。博客中提到:

一元机场.xyz

一元机场.xyz“军事、交通和关键基础设施是一些被攻击的目标,同时还有参与了2022年9月东乌克兰公投的相关组织。”

攻击者利用不同的恶意工具,成功窃取了快照、USB驱动器的数据、按键记录和麦克风录音等信息。

由于攻击手法和目标的多样性,研究者表示很难将Red Stinger归属于特定国家。他们认为:

“任何参与俄罗斯/乌克兰战争的国家或相关群体都有可能负责,因为一些受害者与俄罗斯有关联,而另一些则与乌克兰有关。”

引人深思的多样性发生在去年9月的一个例子进一步证明了Red Stinger攻击目标的多样性。当时,俄罗斯在卢甘斯克、顿涅茨克、扎波罗热和赫尔松等地区进行公投,尝试为其占领寻求支持。该组织针对了一些参与俄罗斯公投的选举官员,但在同一次行动中,也对位于文尼察市的一家乌克兰图书馆进行了攻击。

研究人员指出:

“攻击的主要动机显然是为了监视和数据收集,攻击者使用了不同层次的保护措施,拥有广泛的工具集,且攻击明显针对特定实体。”

他们还提到,未来可能会有新的事件或该组织的更多活动有助于揭示其动机。

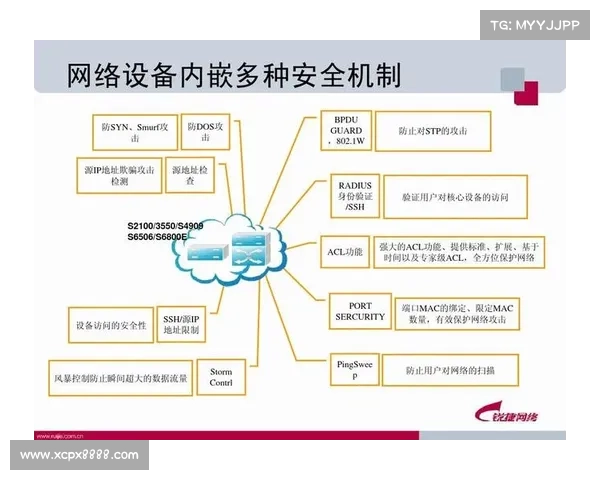

攻击工具与方法

研究者发现,Red Stinger在某些时候甚至感染了自己的计算机。目前尚不清楚这是否是失误还是进行测试所致,不过,该组织使用TstSCR和TstVM来标识其两个受害者,似乎暗示所采取的行动是测试行为。

Red Stinger的攻击流程包括利用恶意安装程序激活DBoxShell一种利用云存储服务作为指挥和控制机制的恶意软件,潜伏于受侵害的Windows计算机上。

整体流程如下:

阶段描述入侵阶段通过Windows快捷方式文件下载Microsoft软件安装程序MSI文件,作为攻击者的入口。窃取阶段使用自定义工具窃取数据,包括截图、USB驱动器内容、按键记录和麦克风录音等。研究人员指出,Red Stinger的攻击及数据窃取阶段可能持续几个月之久。他们表示:

“这阶段为攻击者评估目标的有趣程度提供了机会,意味着在此阶段他们会使用不同的工具。”

总之,Red Stinger的活动不仅彰显了高级持续性威胁的复杂性,也提醒我们关注这些未来可能演变成更大威胁的攻击者。