‘0000 日’ 浏览器漏洞允许恶意请求发送到本地网络 媒体

0000 Day 漏洞影响所有主流浏览器

重点摘要

一种名为“0000 Day”的漏洞影响所有主要浏览器,攻击者可能利用此漏洞向本地网络发送恶意请求,导致远程代码执行RCE。受影响的浏览器包括Mozilla Firefox、Apple Safari、Google Chrome及基于Chromium的浏览器如Microsoft Edge。各大浏览器厂商已开始采取措施阻止对0000的访问。应用开发者和用户也需采取额外措施防止此漏洞被利用。0000 Day漏洞在所有主流浏览器中被发现,它可能使攻击者发送恶意请求至本地网络,这可能导致远程代码执行RCE。Oligo Security于本周三披露了这一漏洞,详细说明了来自公共网站访问0000 IP地址如何将macOS和Linux设备上运行的本地服务置于风险之中。值得注意的是,由于Windows在操作系统层面阻止了对0000的访问,因此Windows用户不会受到影响。

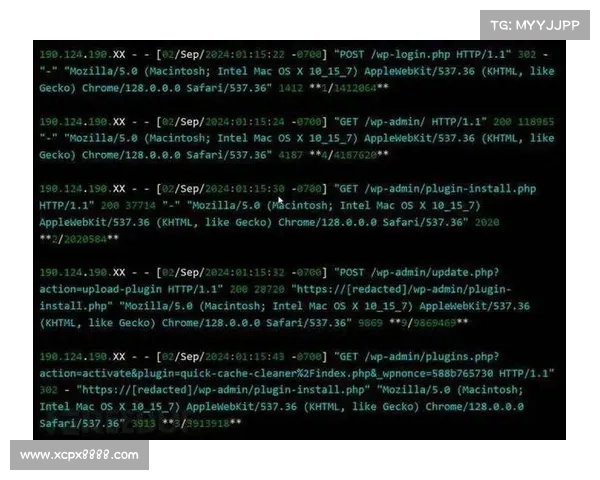

研究人员发现,发送一个特制的HTTP POST请求到0000会成功将请求重定向至本地地址127001,尽管如跨域资源共享CORS和Chrome的私有网络访问PNA等标准旨在阻止公共域访问本地网络。

攻击者可以通过设置一个恶意公共网站,当用户访问时向0000发送特制请求来利用此漏洞。因为大多数应用程序在运行本地地址时假设一定的安全性,所以很少有应用程序具备足够的身份验证和授权措施来防止利用0000 Day漏洞执行任意代码,研究人员指出。

浏览器开始阻止对0000的访问

Mozilla Firefox、Apple Safari、Google Chrome及基于Chromium的浏览器如Microsoft Edge都受到该漏洞影响,Oligo于2024年4月初向浏览器厂商报告了此问题。

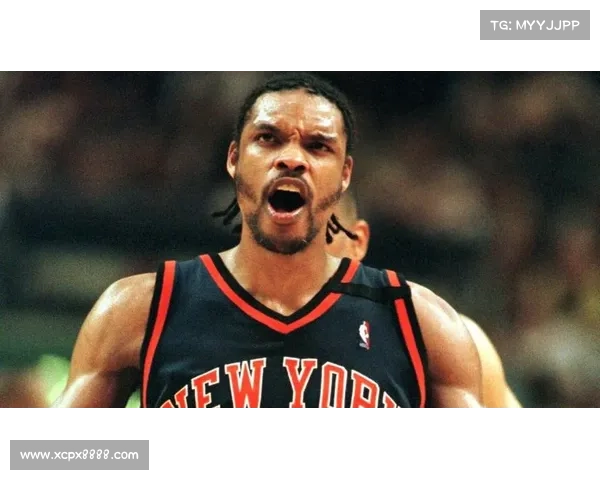

一元飞机场官网入口对此报告,所有三家公司采取了措施以阻止对0000的访问。Google自Chromium 128起开始逐步废弃对PNA的0000访问,并计划在Chromium 133版本发布时完全阻止此访问。

Apple对其驱动Safari和其他iOS浏览器的WebKit软件进行了更改,以阻止对0000 IP地址的请求。Mozilla也更新了Fetch标准以阻止0000的访问,同时正在为Firefox提供直接修复,研究人员表示。Mozilla还计划在未来为Firefox实现PNA。

Oligo Security指出,0000 Day漏洞的发现表明需要更好地统一所有浏览器的安全标准,期望PNA能成为新的公认标准,以扩展CORS提供的安全性。

应用开发者和用户如何应对0000 Day漏洞

在浏览器厂商努力修复0000 Day漏洞之际,应用开发者和用户也有责任防止其被利用。如前所述,许多应用在本地运行时并不要求跨站请求伪造CSRF令牌验证或其他身份验证措施,因为它们假设本地环境是安全的。

Oligo Security的研究人员建议应用开发者即使在本地运行时也应增加一层授权并实现CSRF令牌,指出Jupyter Notebook是实现基于令牌认证的良好范例。他们还建议实现PNA头,验证请求的HOST头,并尽可能使用HTTPS。

用户也可通过采取措施阻止从0000重定向至本地位来保护自己的机器,Synopsys软件完整性小组的高级销售工程师Boris Cipot在给SC Media的邮件中指出。

“从机器配置和网络安全的角度出发,将本地服务限制为特定IP地址,而不是允许从0000重定向,将是第一步,” Cipot表示。“此外,确保外部实体无法与本地地址互动也是明智之举。因此,确保