新型高岭土RAT恶意软件在拉撒路组织攻击中传播 媒体

北韩黑客集团利用欺诈性工作引诱分发新型 Kaolin RAT 恶意软件

文章重点

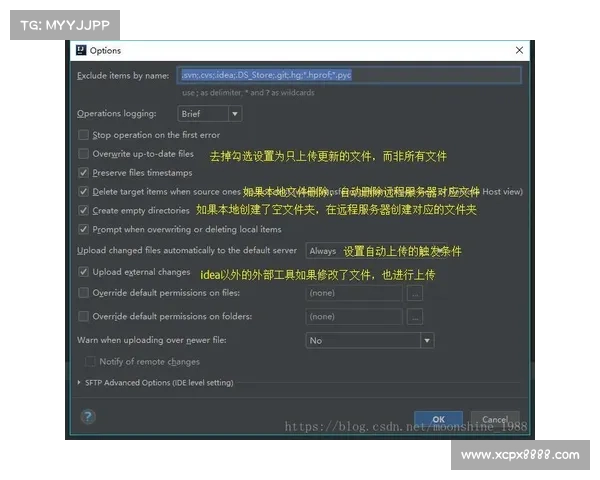

黑客集团:北韩的 Lazarus Group 透过假工作引诱进行攻击。作业方式:使用社交工程技术,伪装成亚马逊 VNC 客户端的可执行文件来执行恶意载荷。恶意软件:Kaolin RAT 可进行文件枚举、上传、处理创建和终止等行为。根据 The Hacker News 的报导,北韩的黑客集团 Lazarus Group 在去年的夏季针对亚洲地区的个人发起了利用欺诈性工作引诱分发新型 Kaolin RAT 恶意软件的攻击。

Lazarus Group 利用社交工程技术,诱使目标执行一个带有可执行文件的恶意光碟映像档,该可执行文件伪装成亚马逊的 VNC 客户端。当这个伪装文件运行后,将触发一个过程,最终导致恶意载荷的注入。根据 Avast 的报告,这种载荷可下载 shellcode,并执行 RollFling 加载器,随后进入下一阶段的 RollSling 恶意软件及 RollMid 加载器。

海外vpv加速梯子研究人员还指出,RollMid 被用来部署 Kaolin RAT,这不仅会启动 FudModule 根套件,还会进行文件枚举和上传活动,同时执行处理创建和终止、下载 DLL 文件、执行命令及任意主机连接。

研究人员表示:“Lazarus 必须不断创新,并投入巨大的资源来研究 Windows 安全产品和减轻措施的各个方面。他们的适应能力和演变能力对网络安全工作构成了重大挑战。”