修复 Atlassian Confluence 服务器未能阻止 Effluence 后门 媒体

Effluence 后门对 Atlassian Confluence 的威胁

关键要点

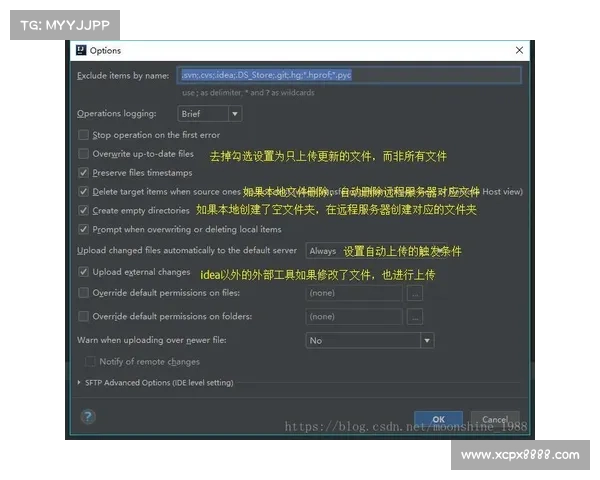

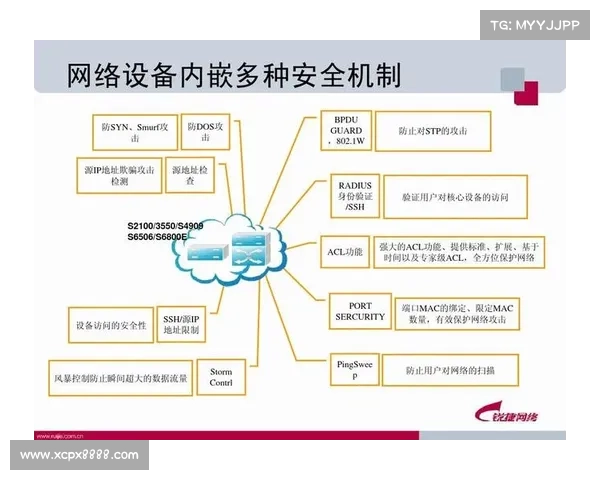

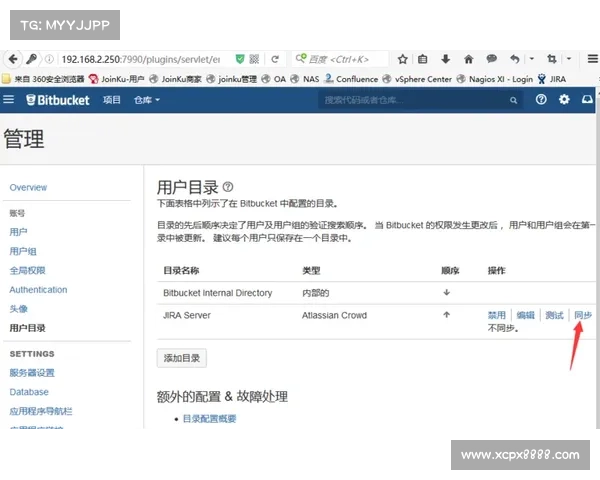

Effluence 后门通过 CVE202322515 漏洞利用感染了 Atlassian Confluence 数据中心和服务器实例。即使在应用了相关补丁后,系统仍然处于被攻破状态。攻击者可以无需有效用户账户,持续远程访问所有服务器上的网页。该漏洞允许攻击者创建新管理账户、执行任意命令、进行文件枚举和删除及收集 Atlassian 环境数据。攻击还涉及隐蔽活动,包括删除日志以掩盖其行为。根据 The Hacker News 的报道,受影响的 Atlassian Confluence 实例通过利用跟踪为 CVE202322515 的关键漏洞感染了 Effluence 后门。尽管用户已应用了相关补丁,这些实例仍然遭到破坏。此外,Aons Stroz Friedberg 事件响应服务的报告中指出,漏洞的利用使攻击者能够部署一个新的 Web Shell,其中包括加载程序和 Effluence 有效载荷,使得他们能够持续远程访问所有服务器的网页。

受影响的操作

行为描述创建管理账户攻击者能够创建新的管理员账户以便于控制。任意命令执行进行任意命令的执行,进一步扩大控制权。文件枚举与删除攻击者可以查看和删除系统中的文件。数据收集收集 Atlassian 环境中的敏感数据。隐蔽活动通过日志删除来掩盖其恶意行为。报告中强调了 Effluence 的能力,不仅可以进行横向移动至其他网络资源,还能从 Confluence 中提取数据。重要的是,攻击者可以在无需认证的情况下远程访问该后门。这一系列行为突出表明了当前系统安全性面临的严峻挑战,用户需认真对待并及早采取补救措施。

海外vpv加速梯子

海外vpv加速梯子